<PR>

ここ数年、ECサイトなどへの不正アクセスで、クレジットカード情報などの個人情報が流出する事件が急増している。今年の4月からは、改正割賦販売法によりクレジットカード情報の非保持化が義務づけられ、セキュリティ事故は減少したものの、2018年は高度化した新たな不正アクセスや、すでに流通してしまっている個人情報を悪用した大規模なリスト型攻撃が起きた。既出の個人情報を活用したリスト型攻撃に対し、通販会社はどう対処すればいいのか。不正検知サービスを提供し、不正アクセスやリスト型攻撃などのセキュリティ事故に精通するかっこ(株)に、2018年の不正アクセス事故を振り返りながら、今年の傾向、今後の対策などについて聞いた。

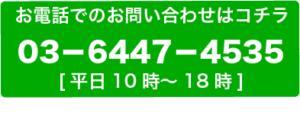

(左)かっこ(株)ソリューション事業本部事業開発ディビジョン

アシスタントマネージャー 川口祐介氏

(右)かっこ(株)ソリューション事業部セールス&マーケティンググループ

グループマネージャー 青木泰貴氏

ここ2年間でEC関連の個人情報流出は16万件

ECサイトへの不正アクセスで個人情報が流出した事件は、昨年から今年にかけて、公表されたもので46件あり、流出した個人情報の合計は約16万件に及ぶ。ただ、17年は年間30件のセキュリティ事故があったが、18年は16件となり、大きく減少した。カード情報ともにセキュリティコード(SC)も流出するケースが多く、昨年は30件のうち23件、今年は16件のち9件、カード情報とともにSCも流出した。

前年との比較で不正アクセスによる事件は大幅に減少しているが、これは4月からカード情報の非保持化が義務づけられたことも大きい。今年の4月以降、個人情報流出の事件は減少する傾向になった。

2018年の主な不正アクセスによるECサイトの個人情報流出事故

(クレジットカード情報を含む事故のみ)

クレジットカード情報非保持化でも防げず

ただ、カード情報を非保持化しても、対応できない事例もあった。ある雑貨ECの個人情報流出事故の場合、サイトが改ざんされ、本来の注文画面の前に個人情報を入力する偽のページが差し込まれていた。偽の注文フォームに個人情報を入力した後、次のページに進むと本来の注文ページが現れる。この時点で個人情報が第三者元に流れているのだが、不正が行われたと見抜くのは難しい。違和感を持ちながらも、個人情報を2回入力する人が出てもおかしくはない。

かっこのソリューション事業本部セールス&マーケティンググループ・青木泰貴グループマネージャーは「このケースでは、カード情報の非保持化に対応していたとしても、個人情報流出は防げなかった。初回購入時に常にURLをチェックする意識が高い人であれば、気づくこともあるが、スマートフォンの場合はURLが表示されないため、見抜くのは困難」と話し、カード情報の非保持化だけでは、対策が足りない場合もあるとして、通販業界に警鐘を鳴らした。

今年の不正アクセス事件は、こうしたサイト改ざんの手口が目立つ傾向となった。日用品の通販サイトでも、似たような手口が見られた。また、すでに閉鎖していたECサイトに不正アクセスがあり、サーバーに残っていた個人情報が流出したケースもあった。

すでに流出した個人情報から2次被害も

ヨップメールと呼ばれる使い捨てメールサービスを悪用し、この一時的に取得したドメインで大量注文が発生したケースも確認された。

これまでの個人情報流出事件では、データベースやシステムの脆弱性を狙った不正アクセスや、サーバーの乗り換えやバージョンアップなどの不手際などによるものが多かった。だが、現在の新たな手法による不正アクセスはより高度化し、カード情報を非保持化しても防ぐことができないケースが出てきている。

また、ここ2年でEC関連サイト約16万件の個人情報が流出しており、こうした個人情報を悪用した被害も増えている。いくら堅牢なセキュリティシステムを構築しても、カードやID、パスワードが合致すれば、不正発注は簡単に起きてしまう。

不正注文検知サービスの導入で不正ゼロに

個人情報の悪用した2次被害を防止するため、かっこでは、不正注文検知サービス『O-PLUX(オープラックス)』を提供している。クレジットカードを利用した不正注文が起きた場合、カード会社は、第三者による不正利用などを理由にカード会員の支払いを免除するチャージバックを実施している。チャージバックでは、EC・通販会社が利用代金をカード会社に返金する必要があり、なおかつ商品は戻ってこないという損害が起きる。

O-PLUXは、不正なクレジットカード利用によるチャージバック被害を防止するほか、後払い決済での商品代金未回収・督促費用発生、サンプル品の不正申込みなど、さまざまな不正を防ぐことができるサービス。

不正注文による被害が拡大していることや、O-PLUXでは、仮に審査した注文がチャージバックとなった場合でも、条件により年間最大で600万円のチャージバックを補償するプランを用意していることから、O-PLUXを導入するショップは今年に入って急増している。今年の3月時点での導入店舗は約1万2000店だったが、11月時点で1万7000店となり、9カ月で5000店が新規に導入することになった。

リアルタイムの不正検知で、不正発注を特定

O-PLUXでは、受注時にリアルタイムでの不正を検知することが可能。青木氏は「デバイスの情報、IPアドレス、不正者の行動パターン、弊社が蓄積しているネガティブ情報、外部データの活用を通じて、不正注文かどうかを審査しています」と話す。配送先は日本なのにIPアドレスや端末登録の言語が海外だったり、国内では発注があまりないはずの深夜に注文が集中しているケース、存在しない電話番号、配送先の住所が空き家だった場合など、さまざまな視点から不正かどうかを瞬時に判断している。

導入後の事例としては、雑貨・玩具の通販サイトは、ゲーム機器など月間で数百万円の被害があったが、導入後にチャージバックが減少し、3カ月後以降は被害額がゼロになり、不正取引も減少している。青木氏は「O-PLUXを導入したECサイトは、不正な発注がはじかれることで、数ヶ月後には不正者が寄りつかなくなってきます」と話した。

青木泰貴氏

さまざまな業種でO-PLUXを導入

導入している企業は、EC・通販会社を中心に、アパレル、健康食品、コスメ、家電、通信サービスなど幅広い。不正検知が増加したジャンルとして、青木氏は「以前にも粉ミルクなどが狙われたことがありましたが、今年も夏頃にベビー用品の不正検知が急増しました。また、年間を通じて発酵系のサプリの不正検知が増加傾向にあります。これは売れている商品を転売する目的だと思われます」と、不正検知が増加している理由を語った。

不正者側もさまざまな手口で不正発注を仕掛けてくるが、ロジックを強化して対応。不正者による新たな仕掛けとO-PLUXの対策とのいたちごっこになると、いずれ不正者側があきらめてサイトに寄りつかなくなるという。

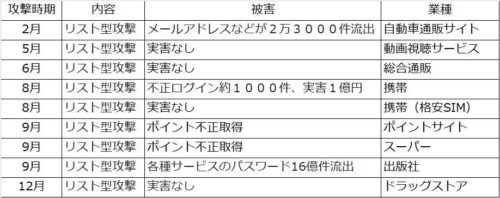

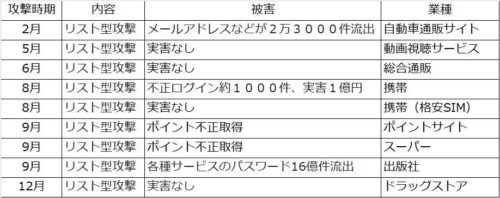

2018年は通販業界でリスト型攻撃が多発

2018年のセキュリティ事故は、不正アクセスが高度化し、すでに流出したIDやパスワードを組み合わせてログインするリスト型攻撃が多発した。特に大手携帯キャリアの通販サイトに起きた被害は甚大で、テレビや新聞でも大きく扱われた。今年流行したリスト型攻撃について、改めて振り返ってみる。

大手携帯キャリアの通販サイトで実害1億円

大手携帯キャリアの通販サイトにリスト型攻撃が起きたのは8月のこと。すでに流出したID・パスワードを組み合わせたリスト型攻撃を受け、タブレット・スマートフォンの不正購入が約1000件確認され、1億円以上の被害が出た。

2018年に起きた主なリスト型攻撃一覧(公表されている情報のみ)

この事件は、大手携帯キャリアの通販サイトで、携帯電話のアカウントで決済ができることが大きな被害につながった。通常のECサイトなどでは、不正にログインできたとしても注文時にカード情報の入力が必要となる。IDとパスワードの組み合わせでログインに成功しさえすれば決済できることから、不正に結びつきやすい状況だった。

8月には格安SIMのサービスでもリスト型攻撃が起き、不正ログインが発生したが、直接的な損失はなかった。しかし実害がなかったとしても、第三者機関に確認を依頼したり、不正ログインの対象となったユーザーの信頼度低下、クオカードなどを配布するといったユーザー対応など、2次的なコストがかかることや、ECサイトのイメージダウンなど、不正な攻撃を受けたダメージは計り知れない。

他にもリスト型攻撃でポイントを不正取得されたECサイトや、不正ログインを受けた大手ECサイトもあった。

川口祐介氏

リスト型攻撃への対抗策は?

こうしたリスト型攻撃に対する防止策はないのだろうか。かっこのソリューション事業本部事業開発ディビジョン川口祐介アシスタントマネージャーは、「まずはログイン状況を可視化する仕組みを整えることです。インターネット上でユーザーが登録するパスワードは使い回しが多く、他のサイトで流出することで自社のサイトのログイン情報が分かってしまうことも多いのが現状です。いつ不正ログインが発生してもおかしくない状況で、発生したことに気づけないことは非常に危険です。2段階認証等の手段はセキュリティ対策としては有用ですが、サイトの利便性を下げてしまうリスクもあるため、まずは可視化が対策として取り掛かりやすいのではないでしょうか。」と話し、不正ログインに対し対策をしないことのリスクが高いことを警告した。

不正ログイン検知サービスに問い合わせ急増

かっこでは、リスト型攻撃対策として、不正ログインを自動で判別する不正ログイン検知ソリューション『O-motion(オーモーション)』を提供しているが、不正ログインが多発していることもあり、今年は問い合わせが急増したという。

O-motionは、利用者がログインした際の挙動などから、本人か他人か識別し、不正ログインを防止する。リアルタイムによる審査で、ユーザーの挙動、デバイス情報、IPアドレスなど、さまざまな情報から不正なログインかどうかをリアルタイムで自動審査している。スマートフォンからのログインでも審査可能で、また、導入時にシステム連携などの必要はなく簡単な対応で導入できるという。

O-motionの審査は2つの独自技術に基づいている。川口氏は「独自技術の1つ目の機能は、端末情報による検知です。例えば、あるECサイトにAさんのアカウントでAさん本人ではなく不正者Bがログインしようとした場合、通常利用する端末と異なるため不正の可能性があると判断します。

2つ目は、操作情報。IDやパスワードを入力したり、次へ進むクリック、マウスをどこへ動かすかなどの情報を取得しています。人による操作ならタイムラグがありますが、機械型のログインは操作時間がほぼ一定など、操作の流れやスピードから機械なのか人が操作しているのかを判断します。この2つの技術をメインにして、不正ログイン情報を検知します」とリアルタイムの審査を可能にする仕組みを明かした。

また、怪しいIPアドレスによるアクセスを遮断する手法は、通販会社が自ら実施しているケースもあるが、不正者はすぐに異なるIPアドレスでのログインを試みるため、1つの対策にはなるが、それだけで不正ログインを防ぐことはできないという。

不正ログインの対象が金融からECに

同サービスは当初、金融機関向けのサービスだった。銀行などのネットバンクキングサービスでの不正ログイン対策として導入されることが多かったが、現在ではEC系サービスの導入も進んでおり、特に今年は問い合わせが急増しているという。

この理由について川口氏は「不正者は、リスト型攻撃の対象となる業界をわたり歩く傾向があります。まずは直接的に現金化も可能な金融機関が狙われましたが、金融機関の対策が強化されると、次に商品の転売などを目的に、ECサイトが不正者のターゲットになってきました。また、EC業界のなかでも、まずは大手のECサイトや、高額商品が販売されている家電系のECサイトが狙われます。これらのサイトが対策を取ってくると、今度は中小のECサイトに攻撃対象が移ってきます。実際に、中国で人気の医薬品を購入するためにECサイトが不正ログインされた事例もありました」と話し、金融関連サイト→大手ECサイト→中小ECサイトと、不正者の狙いが身近なECサイトに変化してきていると説明した。

2019年は不正ログイン事件がさらに拡大?

川口氏は「昨年から今年にかけて、通販業界では頻繁にリスト型攻撃を受けることになりました。そういう意味で、2018年は通販業界が本格的に不正ログイン攻撃の対象になりはじめた年と言えるでしょう。一度狙われると不正者はさまざまなサイトをわたり歩く傾向があり、来年はさらに通販企業で不正ログインが増えるのではないでしょうか。他人事と捉えず、どの企業でも対策を考えてほしいと思います」と今年を総括し、来年には不正ログイン事件がさらに増加すると予測した。

昨年は数十万規模の個人情報流出事故が相次ぎ、今年は大手携帯キャリアの通販サイトで実害1億円というセキュリティ事故で史上最高額と言える被害が起きた。大手通販サイトのセキュリティが破られたということは、他の通販サイトではさらに容易に不正ログインされる可能性が高い。通販業界が不正ログインの対象になっている現在、不正者はどんなECサイトに狙いを定めてもおかしくはない。年末年始は、セールなども開催され、消費意欲が旺盛な時期だが、従業員は休暇で自社によるセキュリティ対策は稼働していないことが多い。自動的に不正アクセスや不正ログインを防ぐツールを入れておかないと、サイト運営者やセキュリティ担当者は、常に不安がつきまとう休暇を過ごすことになるかもしれない。

(山本 剛資)

この続きは、通販通信ECMO会員の方のみお読みいただけます。(登録無料)

※「資料掲載企業アカウント」の会員情報では「通販通信ECMO会員」としてログイン出来ません。