2021.05.26 事件・トラブル

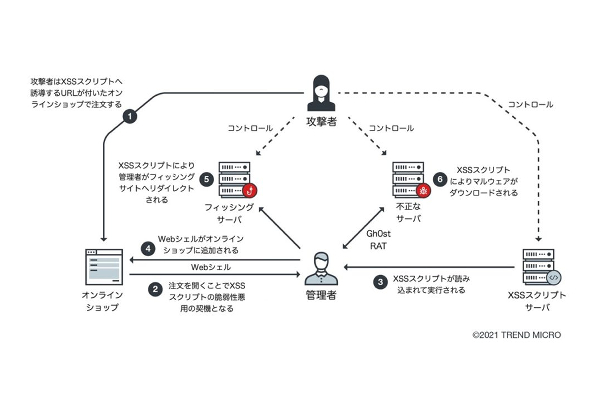

ECサイト攻撃キャンペーン「Water Pamola」、管理者の注文確認時に自動流出か

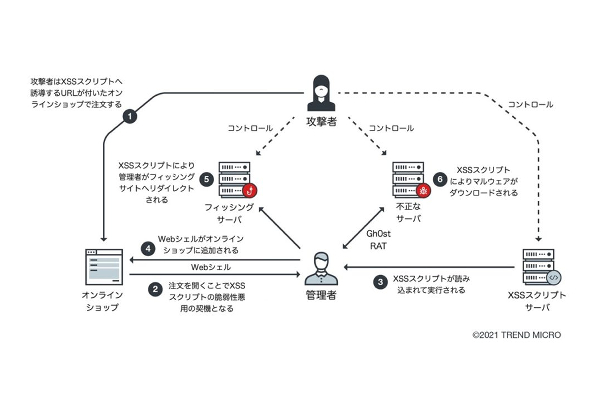

Water Pamolaの攻撃フロー

この続きは、通販通信ECMO会員の方のみお読みいただけます。(登録無料)

※「資料掲載企業アカウント」の会員情報では「通販通信ECMO会員」としてログイン出来ません。

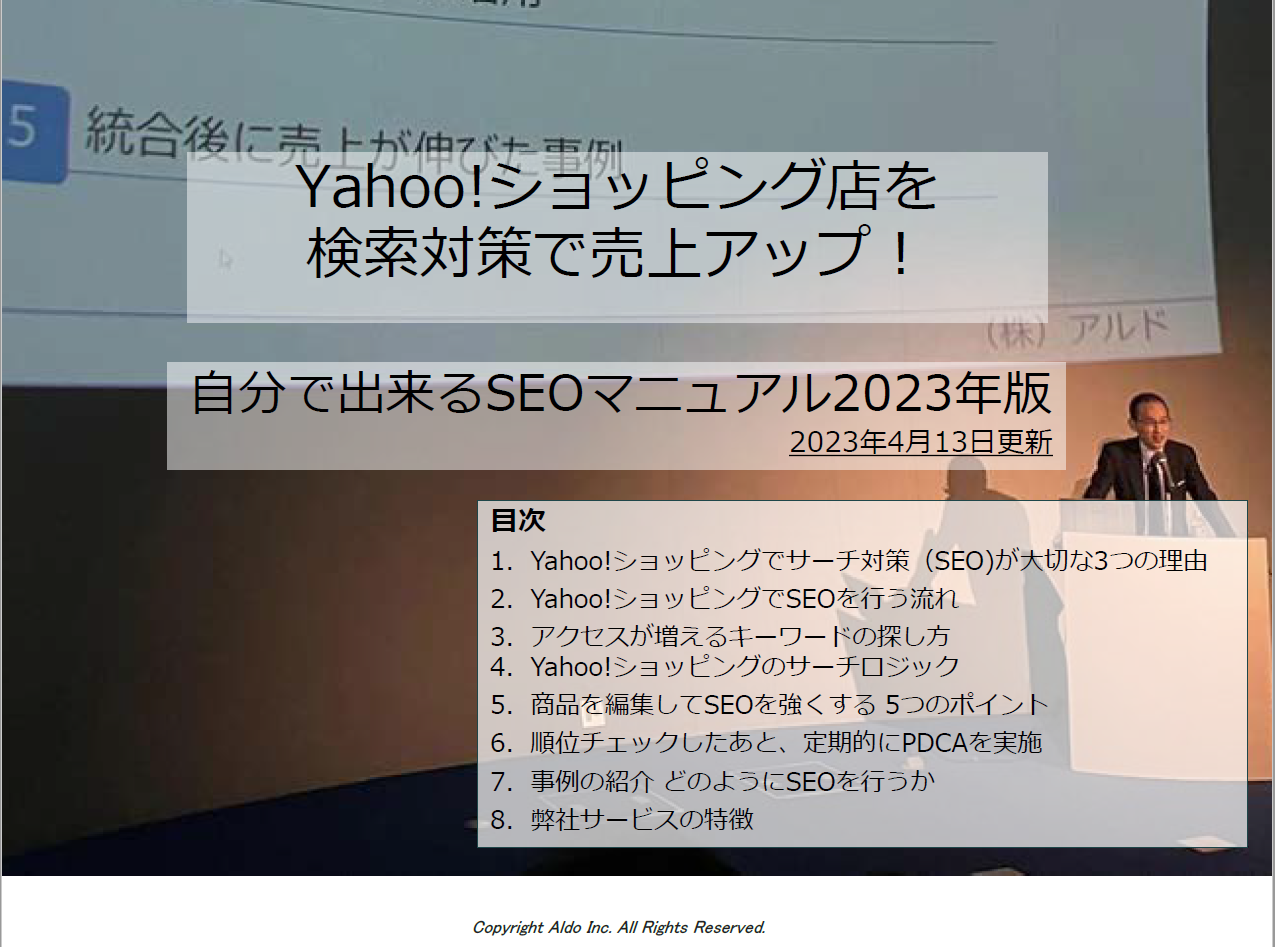

資料DLランキング

-

1

【成功事例7選】EC×LINE公式アカウント活用

-

2

Yahoo!ショッピング店を検索対策で売上アップ

-

3

これでセールを逃さない!EC年間イベントカレンダー

-

4

Amazonビッグセールで 売上を8倍までのばした 広告運用術

-

5

会員数2,500社以上、日本最大級の会員制サポートサービス「ECマスターズクラブ

ニュースランキング

-

1

経産省、IoT製品のラベリング制度を開始…セキュリティ機能を評価・可視化

-

2

【4月1日15時更新:物流配送状況】日本郵便/ヤマト運輸/佐川急便/西濃運輸/福山通運

-

3

公取、スマホ競争促進法の対象にアップルやグーグルなど3社を指定

-

4

撤退寸前から業界シェアNo.1 へ。累計200万個突破のインティメイトケアの新星「laugh.」の軌跡

-

5

リピート支援に革新!『アクションリンク』がEC事業者に絶大評価